Cyberwarfare

Giuristi e tecnici alla sfida dei cambiamenti geopolitici 3 tavoli di discussione su argomenti di attualità: cyberwarfare e cyber resistance, digital forensics come strumento di contrasto per il cyberterrorismo e cyberwarefare, crypto-asset.

AI e cybersecurity

Panoramica del rapporto tra AI e cybersecurity The webinar will present an overview of the relationship between AI and cybersecurity, exploring both the possible risks arising from the development of malicious AI and the vulnerabilities of AI to specific attacks aimed at deliberately misleading them. Among other things, we will try to answer the following […]

Più minacce e più regolamentazioni per tutti

Attacchi cibernetici gravi in crescita, soprattutto in Europa. Chi sono i responsabili? Come l’UE sta difendendo le sue infrastrutture strategiche?

Hackers: i soldati del XXI secolo

Gli attacchi informatici come strumento di guerra politica, sociale e commerciale. Corrado Giustozzi, presenterà “Cybersecurity: il lato oscuro della rete”.

Privacy Symposium 2023 – Security Threats Evolution

We will take part in the panel discussion on the evolution of threats to security and privacy. Please note that attendance to the Symposium is generally payable, but free passes may be available via the event Sponsors.

Panoramica sull’esposizione delle imprese artigiane e delle PMI italiane

Il rischio nelle catene di fornitura Parleremo dell’esposizione al rischio cyber delle imprese artigiane e delle PMI, nel contesto dell’evento della Confartigianato Treviso. Si prega di notare che la sessione sarà in italiano. La partecipazione all’evento è riservata ai soci di Confartigianato e ai loro invitati.

L’evoluzione della cybersecurity nell’era dell’intelligenza artificiale

Opportunità e sfide

RomeCup 2025 – Supereroi digitali

Sfide di hacking etico e formazione per una generazione cyber-consapevole Corrado Giustozzi, Senior Partner di Rexilience, parteciperà con una presentazione sulla figura dell’hacker e le sfide etiche della cybersecurity all’interno del format Supereroi digitali, promosso da Fondazione Mondo Digitale e ING Italia. L’evento coinvolge oltre 100 studenti in simulazioni pratiche e sfide di hacking etico, […]

Privacy Symposium 2025: Il futuro della sicurezza informatica: AI e Machine Learning nella difesa

L’intelligenza artificiale al servizio della difesa informatica: rischi, sfide e opportunità Durante il Privacy Symposium Conference, Mauro Cicognini Senior Partner di Rexilience e Chair del panel guiderà una discussione sulle potenzialità e i limiti dell’uso dell’intelligenza artificiale e del machine learning nella difesa informatica. Insieme a esperti internazionali, il panel esplorerà le sfide della cybersecurity […]

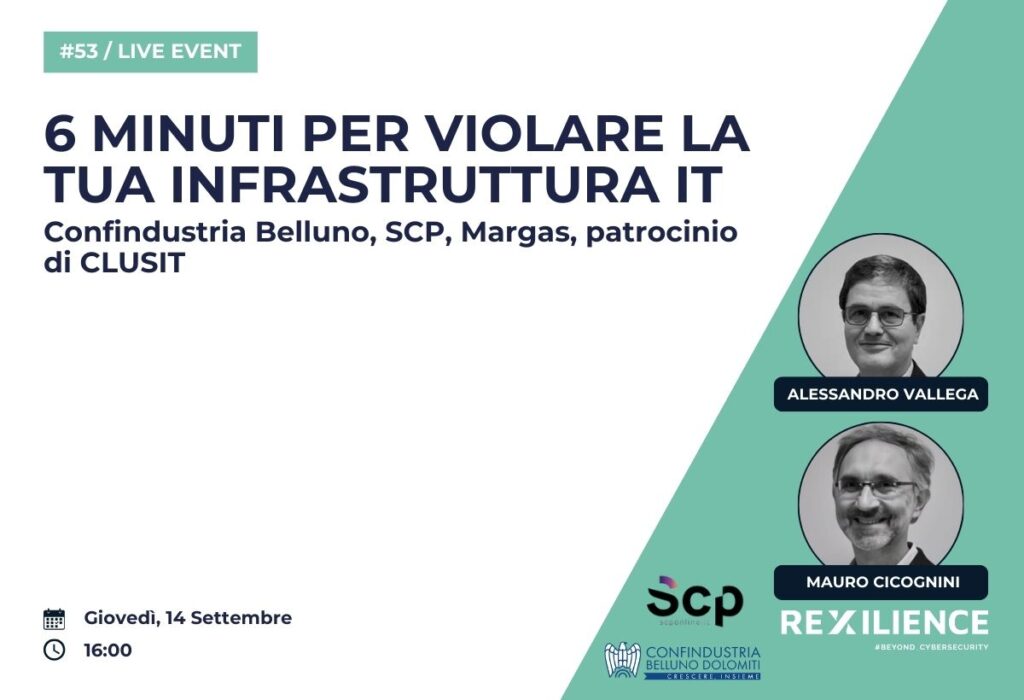

6 MINUTI per violare la tua infrastruttura IT

Confindustria Belluno, SCP, Margas, patrocinio di CLUSIT Un convegno che dimostrerà dal vivo cosa succede durante un attacco hacker e come i cyber criminali riescono ad entrare nelle aziende. Ma soprattutto come prevenire situazioni pericolose, limitare i rischi e predisporsi per riprendere il più rapidamente possibile l’attività d’impresa.